Bezpieczeństwo organizacyjne

Bezpieczeństwo organizacyjne Zapewnij bezpieczeństwo organizacji. Zapewnij bezpieczeństwo informacji i ciągłość działania w perspektywie fizycznej, osobowej i teleinformatycznej. Zapewnij zgodność z wymaganiami prawnymi. Skorzystaj z audytu, usług wdrożenia, zarzadzania ryzykiem i testów oraz podnoszenia świadmości.

Aktualizacja standardów ISO 27001:2022

Co się zmieniło?

Zmian jest bardzo dużo, począwszy od nazwy, która obecnie oddaje rozszerzony zakres standardu:

- ISO/IEC 27001:2013 – Information technology —Security techniques — Information security management systems — Requirements

- ISO/IEC 27001:2022 – Information security, cybersecurity and privacy protection — Information security management systems — Requirements

Przez terminologię, w której pojawiły się odwołania do bazy terminów/definicji utrzymywanych przez ISO w wersji elektronicznej:

- IEC Electropedia – https://www.electropedia.org/

- ISO Online Browsing Platform (OBP) – https://www.iso.org/obp/ui

Po zmiany w samych wymaganiach standardu i załączaniu A (zabezpieczeniach).

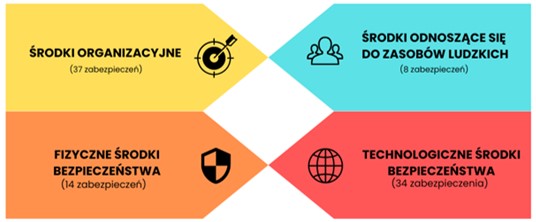

W części ogólnej normy wprowadzono drobne zmiany w punktach 4.2, 4.4, 6.2, 7.4, 8.1, 9.1, 9.3 oraz dodano nowy punkt 6.3. Jednak największą rewolucję przeszedł załącznik A do standardu. Zawierał on dotychczas 114 zabezpieczeń podzielonych na 14 sekcji (od A.5 do A.18). Natomiast w nowym wydaniu mamy wyłącznie 4 sekcje (organizacyjne, odnoszące się do zasobów ludzkich, fizyczne i technologiczne środki bezpieczeństwa) oraz wyłącznie 93 zabezpieczenia.

Czy mniej w tym wypadku znaczy więcej?

W naszej ocenie zdecydowanie tak, ponieważ:

- 57 zabezpieczeń ze starego standardu zostało połączonych w 24 nowe (bez wpływu na ich merytoryczny zakres).

- 23 zabezpieczenia zmieniły swoje nazwy, jednak ich przeznaczenie pozostało takie samo jak w poprzedniej wersji standardu.

- powstało 11 zupełnie nowych zabezpieczeń

11 nowych zabezpieczeń

Nowe zabezpieczenia w zdecydowanej większości odnoszą się do obszaru technologicznego / teleinformatycznego (7 z 11). Dodatkowo fani RODO, z pewnością też wyłapią ukłon w stronę Wymagań GDPR.

Jakie kroki podjąć by dostosować się do nowych wymagań?

- Zaprojektowanie sposobu wdrożenia nowych zabezpieczeń – w tym weryfikacja konieczności wdrożenia nowych narzędzi teleinformatycznych (np. GRC, SIEM, VM), aby zapewnić, że zaprojektowane zabezpieczenia będą skuteczne.

- Wdrożenie zaprojektowanych zmian w tym przegląd i aktualizacja dokumentacji SZBI, w tym w szczególności:

- Deklaracji Stosowania (SoA);

- Raportu z Przeglądu Zarządzania;

- Celów SZBI;

- Procedury monitorowania, pomiarów i oceny skuteczności SZBI;

- Dokumentów dziedzinowych (bezpieczeństwo fizyczne, osobowe, organizacyjne teleinformatyczne).

- Przeprowadzenie szkoleń dla pracowników

- Audyt skuteczności wdrożonych zabezpieczeń i zgodności z nowym wydaniem normy,

We wszystkich powyższych krokach mogą wesprzeć Cię konsultanci Blue Energy.