Przygody Pwnagotchi w hakowaniu sieci WiFi. Czym jest pwnagotchi?

10 lip 2023

10 lip 2023  Dawid Stefański

Dawid Stefański Projekt Pwnagotchi, który ma swoje korzenie w społeczności open-source, został stworzony w celu szerzenia wiedzy na temat luk w zabezpieczeniach Wi-Fi i znaczenia ochrony sieci bezprzewodowych. Wykorzystuje on różne metody w celu zwiększenia skuteczności łamania haseł Wi-Fi, w tym przechwytywanie handshake, stosowanie ataków słownikowych i wykorzystywanie algorytmów sztucznej inteligencji 😉

Należy zauważyć, że korzystanie z Pwnagotchi lub innych narzędzi hakerskich lub uzyskiwanie nieautoryzowanego dostępu do systemów komputerowych bez pozwolenia jest nielegalne i nieetyczne. Narzędzia te są wykorzystywane głównie przez ekspertów ds. bezpieczeństwa lub etycznych hakerów w celu znalezienia słabych punktów i pomocy w prawidłowej konfiguracji zabezpieczeń sieci.

Jak zbudować własne pwnagotchi?

Aby zbudować Pwnagotchi, będziesz potrzebował kilku komponentów i oprogramowania.

Oto ich lista:

- Raspberry Pi: Pwnagotchi jest zwykle budowane przy użyciu Raspberry Pi, małego, jednopłytkowego komputera. Możesz użyć dowolnego modelu Raspberry Pi, ale Raspberry Pi Zero W jest powszechnie używany ze względu na niski koszt i kompaktowy rozmiar.

- Karta microSD: Będziesz potrzebować karty microSD do przechowywania systemu operacyjnego i oprogramowania Pwnagotchi.

- Źródło zasilania: Do zasilania Raspberry Pi niezbędne jest źródło zasilania, takie jak powerbank USB lub przenośny akumulator.

- Adapter Wi-Fi: Wbudowane Wi-Fi Raspberry Pi może nie być odpowiednie do celów Pwnagotchi. Może być potrzebny kompatybilny zewnętrzny adapter Wi-Fi, który obsługuje tryb monitorowania i wstrzykiwanie pakietów. Popularne opcje obejmują Alfa AWUS036NHA lub TP-Link TL-WN722N.

- Obudowa: Chociaż jest to opcjonalne, możesz potrzebować ochronnego etui dla swojego Pwnagotchi, aby zapewnić mu fizyczną ochronę.

Gdy masz już komponenty sprzętowe, musisz skonfigurować oprogramowanie:

- System operacyjny: Zainstaluj system operacyjny Raspbian na karcie microSD. Możesz użyć narzędzi takich jak Etcher, aby sflashować obraz systemu operacyjnego na kartę.

- Oprogramowanie Pwnagotchi: Odwiedź oficjalne repozytorium Pwnagotchi GitHub (https://github.com/evilsocket/pwnagotchi), aby uzyskać najnowszą wersję oprogramowania Pwnagotchi. Postępuj zgodnie z dostarczonymi instrukcjami instalacji, aby skonfigurować oprogramowanie na swoim Raspberry Pi.

- Konfiguracja: Będziesz musiał skonfigurować Pwnagotchi, modyfikując plik konfiguracyjny, aby określić interfejsy sieciowe, ustawienia Wi-Fi i inne opcje. Szczegółowe instrukcje dotyczące konfiguracji oprogramowania można znaleźć w dokumentacji Pwnagotchi.

- Opcjonalnie: Możesz dostosować wygląd swojego Pwnagotchi, dodając wyświetlacz OLED lub diody LED. Ten krok wymaga dodatkowych komponentów i okablowania.

Nie zamierzam rozpisywać się na temat tego w jaki sposób dokładnie skonfigurować I złożyć pwnagotchi, bo powstało już na ten temat wiele poradników. Złożone przeze mnie wygląda tak:

A w sumie po co mi to potrzebne?

Żeby częściej wychodzić z psem na długie spacery?

Podczas gdy tworzenie i eksperymentowanie z Pwnagotchi może być doświadczeniem edukacyjnym, konieczne jest przestrzeganie norm moralnych i prawnych. Przed podjęciem jakichkolwiek działań związanych z bezpieczeństwem w sieciach Wi-Fi, zawsze upewnij się, że masz odpowiednią autoryzację.

Przy użyciu pwnagotchi i wielu innych podobnych narzędzi (np. Flipper Zero + Wi-Fi dev board + Wi-Fi Marauder) można uzyskać bardzo podobny efekt, czyli przechwycenie handshake I dalsza próba złamania. Ten artykuł powstał w celu pokazania jak łatwo można uzyskać dostęp do słabo zabezpieczonych sieci.

Nadszedł czas, aby użyć hashcat do ataku na WPA po zebraniu wystarczającej ilości hashy. Gdzie Pwnagotchi przechowuje wszystkie zjedzone uściski dłoni (musiałem to zrobić)? Są one przechowywane wewnątrz /root/handshakes/. Czas na łamanie…

Nowoczesne iteracje hashcat używają trybu hash 22000, podczas gdy Pwnagotchi zachowuje handshake jako pliki.pcap. Konwersja między nimi jest prosta. W tym celu należy zainstalować hcxtools w następujący sposób:

sudo apt-get install hcxtools

Uruchom następujące polecenie w katalogu zawierającym wszystkie pliki.pcap:

hcxpcapngtool *.pcap -o output.hc22000

W ten sposób tworzony jest output.hc22000, pojedynczy plik wyjściowy składający się ze wszystkich plików.pcap. Teraz będziemy potrzebować hashcat.

Hashcat jest prawdopodobnie już zainstalowany, jeśli używasz Kali. Jeśli nie masz go jeszcze zainstalowanego, a używasz innej dystrybucji, możesz ściągnąć narzędzie z https://hashcat.net/hashcat/. Musimy pamiętać, że im lepsza karta graficzna, tym szybsze rezultaty 🙂

Hashcat ma działać w trybie hash 22000. W tym celu musimy wskazać tryb, plik output.hc22000 i słownik w example.dict:

hashcat -m 22000 output.hc22000 example.dict

Po ukończeniu procesu łamania haseł, możemy zawsze wrócić do wyniku:

hashcat -m 22000 output.hc22000 –show

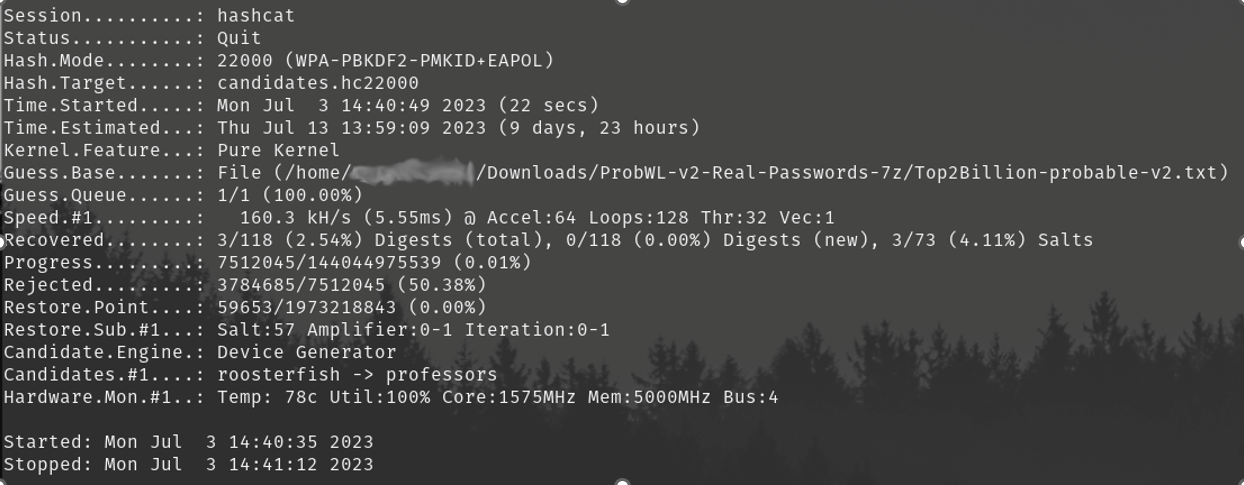

Poniżej pokazuję przykładowy proces łamania z uzyskanego w sieci pliku zawierającego ponad 118 różnych kluczy. Nie są to prawdziwe sieci.

Do złamania wykorzystaliśmy słownik zawierający 2 miliardy słów, które zostały posegreowane względem prawdopodobieństwa wykorzystania. Więcej tutaj: https://github.com/berzerk0/Probable-Wordlists Zaraz po odpaleniu hashcata udało się złamać 3 hasła jak na załączonym zdjęciu.

Nie byłem zadowolony z przewidywanego czasu zakończenia (zaznaczam, że wykorzystałem kartę graficzną z laptopa, więc w przypadku prawdziwego ataku 9 dni nie byłoby tak straszne). Finalny wynik poniżej. Spośród 118 kluczy, udało się złamać 17. Jeśli chciałbym próbować dalej, zmieniłbym słownik, a może nawet pokusił się o bruteforce (wiele domyślnych haseł na routerach w sieciach domowych składa się np. z 10-14 cyfr).

Ciekawostka na koniec

Pwnagotchi to także „crypto-pager”! Korzystając z interfejsu API PwnGRID, może wymieniać zaszyfrowane wiadomości z innymi urządzeniami zarejestrowanymi w sieci. Każda wiadomość jest szyfrowana za pomocą klucza publicznego RSA odbiorcy przed wysłaniem 🙂

Nasi eksperci muszą być świadomi zagrożeń z perspektywy atakującego, dlatego każdy z nich zna sposoby i techniki łamania zabezpieczeń. Nasi klienci cenią nas za ogromne doświadczenie w zakresie cyberbezpieczeństwa na wielu płaszczyznach. Chcesz wiedzieć więcej o testach penetracyjnych? Dowiesz się więcej tutaj

Zobacz także

W ostatnich latach coraz częściej podnoszona jest kwestia bezpieczeństwa przetwarzania danych osobowych w jednostkach samorządowych. W związku z doniesieniami o zaniedbaniach i nieprawidłowościach w tym obszarze, Najwyższa Izba Kontroli (NIK) podjęła się kontroli mającej na celu ocenę stanu ochrony danych osobowych przechowywanych w formie elektronicznej przez jednostki samorządowe.

Już ponad 3,8 miliona złotych kary dla morele.net – czym zasłużyła sobie Spółka? Prezes Urzędu Ochrony Danych Osobowych nie odpuszcza!